Fausse nouvelle et piège à clics : repérer la désinformation et la mésinformation

Le mot‑clic #Faussenouvelle [#fakenews] a commencé à être tendance en 2016; il s'agissait d'une expression pour parler de désinformation et de mésinformation. Il a commencé à attirer l'attention sur les sources d'information, l'intégrité journalistique, le rôle des médias sociaux, les faits et les faussetés. Dans cet épisode, nous allons définir la désinformation et la mésinformation par des exemples. Avant de poursuivre, à nous tenons mentionner que cet épisode abordera divers sujets et exemples qui ne reflètent pas les valeurs du rédacteur ou de l'Académie du numérique de l'EFPC. Nous vous invitons à exercer votre sens critique lorsque vous lisez un élément d'information.

Définitions

La désinformation est une fausse information, qui vise à induire en erreur, habituellement dans le cadre d'une campagne de propagande lancée par des acteurs étatiques ou non étatiques à l'encontre d'une puissance adverse ou des médias. Par exemple, « Le changement climatique n'est pas réel. »

La mésinformation est aussi de la fausse information, mais elle se répand sans intention de nuire. C'est lorsque vous communiquez de faux renseignements que vous pensiez être vrais.

Par désinformation, on entend le fait de diffuser de la fausse information dans le but de manipuler ou de tromper des personnes, des organisations et des États ou bien de leur faire du tort. La mésinformation désigne le fait de diffuser de la fausse information sans avoir de mauvaises intentions.

Immersion dans la désinformation

La désinformation peut provenir de différents médias, mais ne se limite pas aux articles, aux courriels, aux comptes de médias sociaux qui partagent des renseignements erronés et inventés, ou à la communication d'anciennes informations véridiques comme s'il s'agissait de nouvelles d'actualité. Il peut aussi s'agir d'un compte usurpant l'identité d'une autre personne ou organisation.

Le public de la désinformation, ce sont des gens, comme vous et moi, qui utilisent des plateformes et des outils en ligne. La désinformation peut être décrite comme un simple récit qui fait appel aux émotions et qui peut être facilement partagé. La fondatrice de Reality Team, Deb Lavoy, décrit ce récit comme un ensemble de croyances qui interprète la façon dont nous voyons les choses et nous aident à simplifier le compliqué (liens disponibles en anglais seulement).

Les tactiques de désinformation sont simples : s'assurer que le public interprète la situation au moyen d'un récit précis. Nous savons que la désinformation peut être nuisible avec des énoncés comme « le changement climatique n'est pas réel », « la Terre est plate » et « la 5G est utilisée pour lire dans votre cerveau ». Les exemples donnés sont simples à comprendre, font appel aux émotions, peuvent facilement être partagés et résonnent auprès des auditoires qui sont prêts à accepter ce narratif.

Les exemples

Vous pensez peut-être que ces allégations ne sont pas si graves et que, par conséquent, la désinformation n'est pas nuisible. Jetons un coup d'œil à une étude de cas qui pourrait vous faire changer d'avis. Selon une enquête du New York Times, « l'armée du Myanmar était à l'origine d'un effort de désinformation sur Facebook [Meta] qui a contribué à encourager un nettoyage ethnique contre la minorité musulmane rohingya du pays ». Cette opération de désinformation visait à répandre de la propagande contre le peuple rohingya en s'emparant de plusieurs pages Facebook avec de nombreux abonnés. Sept cent personnes ont été employées par les militaires pour travailler à cette campagne de désinformation dans les médias sociaux. Facebook a répondu en déclarant avoir retiré des pages et des comptes suivis par au moins 1,35 million de personnes. Cette campagne de désinformation fait partie de la propagande qui a mené en partie au génocide, aux massacres et à la violence contre le peuple rohingya.

La COVID-19 a créé un nouveau niveau de désinformation. L'International Fact-Checking Network (IFCN) (disponible en anglais seulement) travaille à trouver et à dénoncer les fausses nouvelles liées à ce sujet. « Plus de 60 vérificateurs des faits de différents pays ont travaillé ensemble dans le cadre d'un projet de collaboration coordonné par l'IFCN pour démystifier les fausses informations liés au virus mortel. Jusqu'à présent, le groupe a signalé plus de 80 éléments de contenu trompeur, principalement en ce qui concerne l'origine du virus mortel, un faux brevet créé il y a des années et certaines façons étranges de le prévenir ou de le guérir. » En période de crise, il est important que les renseignements fournis soient aussi exacts et véridiques que possible pour assurer la sécurité des gens. En vérifiant la validité des faits, nous pouvons tous nous tenir responsables.

La désinformation avant et après : qu'est-ce qui a changé?

Si vous vous demandez comment la désinformation a changé au cours des 12 à 15 dernières années, pensez au nombre d'applications sur votre téléphone où n'importe qui peut écrire et partager du contenu. Les diffuseurs de désinformation (individus ou groupes) ciblent les sujets d'actualité récents et les nouvelles informations dans les médias afin d'accroître la visibilité de leurs messages en ligne. De plus, il est extrêmement difficile de détecter la désinformation au moyen de technologies comme l'apprentissage profond et l'intelligence artificielle (IA). Il est important de rester critique et vigilant en lisant, en regardant ou en écoutant du contenu en raison de théories du complot, de rumeurs, de spéculations et de faussetés qui peuvent avoir des conséquences en réalité.

La photo ci-dessus montre un hypertrucage [deepfake], qui consiste en une image ou une vidéo falsifiée. Une technologie comme celle-ci peut détruire notre confiance dans les preuves vidéos, car elle est utilisée pour créer un déni plausible. Si, pendant que vous défilez sur les médias sociaux, vous trouvez une vidéo d'une personnalité publique distant quelque chose qui, selon vous, pourrait être suspect, faites confiance à votre instinct et vérifiez si l'information est exacte. Vous pouvez également porter attention aux reflets, à l'éclairage et aux lignes faciales.

L'ère des pièges à clics

La désinformation a toujours existé et il est important de reconnaître le rythme auquel les médias d'information ont augmenté par rapport aux années 1970, comme le nombre de sites Web, de châines, de blogues, de balados, etc. Vous trouverez souvent des articles avec des titres sous forme de pièges à clics [clickbaits], ce qui est une autre façon de dire « ce titre ne vous donne-t-il pas envie de cliquer? » La raison en est l'argent récoltés à travers la publicité. Plus il y a de gens qui cliquent sur leur site Web, meilleure est la valeur de la publicité. Donc, d'un point de vue commercial, Internet a programmé la publicité, ce qui signifie qu'un plus grand nombre de visiteurs équivaut à des clics, et un plus grand nombre de clics mène à une plus grande visibilité de la publicité, et donc à un profit plus important.

Comment vérifier les faits

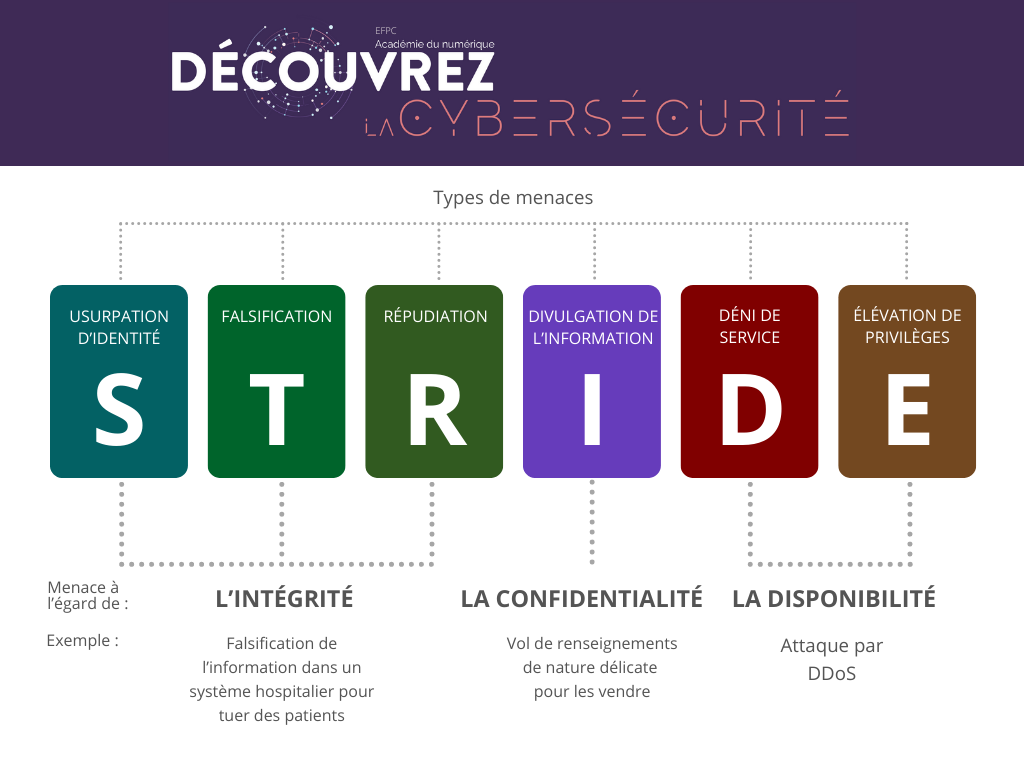

Que devriez-vous garder à l'esprit en tant que fonctionnaire? Avant de cliquer sur un lien qui pourrait être suspect, tenez compte du fait que les liens peuvent être dangereux non seulement pour vous, mais aussi pour vos collègues et l'ensemble de l'organisation. Vous ne savez pas pourquoi les liens peuvent être dangereux? Jetez un coup d'œil au modèle STRIDE (en anglais) pour vous aider :

Version textuelle

STRIDE modèle

S pour Spoofing (usurpation d'identité) : S'approprier l'identité de quelqu'un ou de quelque chose (organisation, entité). Vous croyez vous entretenir avec un représentant de votre banque ou d'un ministère fédéral, mais ce n'est pas le cas.

T pour Tampering (falsification) : Modification des données. Lorsqu'une personne entre dans le système pour modifier une information (des étudiants entrent par effraction dans le système pour changer leurs notes, des cybercriminels piratent un système hospitalier pour modifier l'information sur la posologie des médicaments des patients).

R pour Répudiation : Lorsqu'un pirate supprime ou modifie une information de connexion, une action ou une transaction afin de réfuter qu'elle ait déjà eu lieu. Le système de sécurité est altéré pour détruire les séquences filmées par les caméras de surveillance.

I pour divulgation de l'information : L'information est exposée à une personne non autorisée. Une personne travaillant pour une entreprise X qui vole des renseignements confidentiels de l'entreprise et les vend à un concurrent à des fins lucratives.

D pour Déni de service : Lorsque le service est refusé aux utilisateurs parce qu'un site Web est bloqué intentionnellement. Cela se produit lorsque les ressources du système sont débordées et cessent le traitement de l'information. Un attaquant cible le site Web d'IRCC, et personne ne peut ouvrir une session dans son profil pour vérifier l'état de sa demande.

E pour élévation de privilèges : Lorsqu'un pirate acquiert des capacités sans autorisation. Le pirate élève son propre niveau de sécurité et passe d'utilisateur limité à administrateur.

Menace à l'égard de Intégrité (Altération de l'information dans un système hospitalier pour nuire aux patients)

Menace à l'égard de Confidentialité (Vol de renseignements de nature délicate pour les vendre)

Menace à l'égard de Disponibilité (Attaque informatique par déni de service distribué (DDoS))

Ne cliquez pas sur ce lien!

Il peut être tentant de cliquer sur les liens, après tout, ils sont faits pour ça, non? Pas toujours. Un exemple d'attaque à l'intégrité serait l'altération de l'information dans un système hospitalier afin de nuire aux patients ou de les tuer. Dans ce cas, un acteur malveillant peut effectuer une attaque par hameçonnage par courriel. Le destinataire du courriel penserait que le message provient d'une organisation ou d'une personne qu'il connaît ou en qui il peut avoir confiance. Ces courriels peuvent comprendre des en-têtes de courriel falsifiés, ce qui crée une adresse de courriel très semblable à celle de l'organisation ciblée. Un exemple de désinformation qui peut être inclus dans ces types de courriels est les faux événements (on vous demande de vous inscrire à un événement).

En cliquant sur ces liens, un pirate pourrait accéder au système et altérer l'information à des fins dangereuses. Ce type d'attaque à l'intégrité peut également être effectué au moyen d'une clé USB insérée dans un ordinateur. Dans l'exemple d'un hôpital, un acteur malveillant peut accéder au système ou le pirater, modifier les renseignements sur les patients ou modifier les doses de médicaments.

Pourquoi devez-vous être au courant de ce problème?

Vous avez probablement été confronté à de la désinformation et à de la mésinformation plus d'une fois dans votre vie. À mesure que la technologie progresse, il est important de reconnaître les faits véridiques et d'apprendre à repérer les renseignements trompeurs dans votre travail et votre vie privée. En tant qu'être humain, vous avez probablement confiance aux personnes et organisations qui vous entourent, et en tant que fonctionnaire, il vous incombe également de veiller à protéger les ressources du gouvernement afin d'empêcher les acteurs malveillants d'entrer au Canada et d'assurer la sécurité des personnes à travers le pays.

Gardez le modèle STRIDE à l'esprit, vérifiez les sources, et faites preuve de vigilance et de sécurité lorsque vous consommez du contenu sur n'importe quelle plateforme.

Réflexions à transmettre à votre équipe

- Quelle est la différence entre la désinformation et la mésinformation? Que faisons‑nous pour enrayer ce problème?

- Quelles mesures devons-nous prendre si nous sommes confrontés à de la désinformation?

- Sommes-nous à l'abri d'une cyber attaque?

Cours et événements

Ressources